Si buscas

hosting web,

dominios web,

correos empresariales o

crear páginas web gratis,

ingresa a

PaginaMX

Por otro lado, si buscas crear códigos qr online ingresa al Creador de Códigos QR más potente que existe

Windows

* El propio Windows 7 cuenta con sus propias herramientas contra las incursiones no deseadas. Si no cuentas con un antivirus o no quieres descargar uno, te puede resultar muy útil contar con una primera barrera de defensa a través de las herramientas de Microsoft.

*Antivirus integrado de Microsoft, Windows Defender. Para acceder a la configuración de Windows Defender y otras opciones de seguridad de Windows 7 lo más útil es abrir el menú de inicio y el panel de control y luego introducir “seguridad” en la barra de búsqueda que está en la esquina superior derecha de la ventana.

*Realizar escaneos de manera regular. Existen tres tipos de escaneos: los rápidos, los completos y los personalizados.

* Firewall o cortafuegos. En la misma lista de la búsqueda en el panel de control hacemos click sobre el “Firewall de Windows”.Podemos activar o desactivar el cortafuegos del sistema a través de la opción que aparece a la izquierda de la ventana (eso nos llevará a una nueva ventana en la que configuraremos el cortafuegos en el caso de estar utilizando una red pública o una red privada. La distinción entre ambas la decide el propio usuario a la hora de abrir la nueva conexión disponible (se memoriza en el caso de conexiones ya usadas).

*Bloquear cualquier conexión entrante al equipo o avisar de cuando se producen estos eventos.

*Control parental que aparece casi en la última posición de la lista para limitar el acceso de uno de los usuarios del sistema a páginas web de contenido adulto o juegos considerados violentos (según su rating o según el título y la temática).

MAC

*Ajustar parámetros como la resolución de la pantalla,

*control del teclado,

*el del ratón,

*la configuración de la impresora y de uso compartido,

* las cuentas y mucho más.

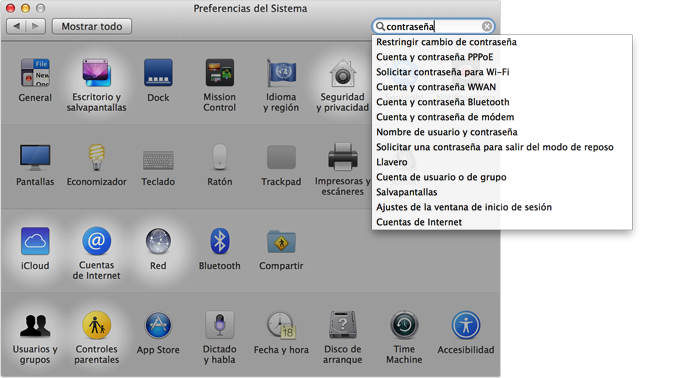

Puedes localizar rápidamente los ajustes que quieras modificar escribiendo el tema que desees en el campo de búsqueda. Por ejemplo, para cambiar tu contraseña de inicio de sesión, escribe "contraseña". Las preferenci as relacionadas con las contraseñas aparecerán debajo del campo de búsqueda, y una o más preferencias aparecerán resaltadas en la ventana Preferencias del Sistema. Haz clic en el ítem de la lista que se corresponda con lo que desees hacer o haz clic en una de las preferencias resaltadas. Se abrirá el panel de preferencias correspondiente.

as relacionadas con las contraseñas aparecerán debajo del campo de búsqueda, y una o más preferencias aparecerán resaltadas en la ventana Preferencias del Sistema. Haz clic en el ítem de la lista que se corresponda con lo que desees hacer o haz clic en una de las preferencias resaltadas. Se abrirá el panel de preferencias correspondiente.

Mantén pulsado el botón Mostrar todo para ver una lista de todos los paneles de Preferencias del Sistema. Las apps de terceros también pueden instalar sus propios paneles en Preferencias del Sistema para configurar algunos de sus ajustes. Consulta la documentación incluida con la app o el menú Ayuda de la app para obtener información acerca de sus ajustes.

Seguridad en UNIX

En un sistema informático hay tres elementos básicos que proteger que son el software, el hardware y los datos. Normalmente el elemento que más nos preocupará son los datos, porque también es lo más difícil de recuperar.

Normalmente se querrá garantizar que el sistema permanezca en funcionamiento de forma adecuada y que nadie pueda obtener o modificar una información a la que no tiene derecho legítimo. Una buena planificación ayuda bastante a conseguir los niveles de seguridad que pretendemos. Antes de intentar asegurarse un sistema, debería determinarse contra qué nivel de amenaza se quiere proteger, qué riesgo se acepta o no y, como resultado, cómo de vulnerable es el sistema.

Riesgo es la posibilidad de que un intruso pueda intentar acceder con éxito a nuestro equipo. ¿Puede un intruso leer y escribir en ficheros o ejecutar programas que puedan causar daño?¿Pueden borrar datos críticos? Recuérdese también que alguien que obtenga acceso a nuestro sistema también puede hacerse pasar por nosotros.

La vulnerabilidad describe el nivel de protección de nuestro equipo frente a otra red, y la posibilidad potencial para alguien que pueda obtener acceso no autorizado. ¿Cuánto tiempo me llevaría recuperar/recrear cualquier dato que se ha perdido? Una inversión en tiempo ahora puede ahorrar diez veces más de tiempo con posterioridad si se tienen que recrear los datos que se perdieron.

Seguridad

La seguridad pretende que los sistemas informáticos que utiliza una entidad se mantengan en funcionamiento según los requisitos de la política establecida por la propia entidad. Cada entidad define una serie de servicios que pretende obtener de una red de ordenadores para prestarlos a unos usuarios legítimos. Básicamente los requisitos de seguridad se pueden resumir en una serie de puntos ilustrativos:

- DISPONIBILIDAD: consiste en poder acceder a cualquier información del sistema en cualquier momento. La disponibilidad es muy fácil de atacar y muy complicada de mantener en entornos abiertos.

- INTEGRIDAD: consiste en mantener la información en buen estado y sin que haya sido manipulada por quien no deba. Consiste normalmente en realizar una serie de copias de seguridad y en controlar el acceso a dicha información.

- AUTENTICIDAD: Tiene como objetivo establecer con seguridad el origen de la información, es decir que la información sea auténtica. Es relativamente fácil de proveer, pero puede ocasionar problemas. Muy ligado a este concepto se encuentra el "no repudio", que consiste en que la persona que haya manipulado una información no pueda negarlo.

- CONFIDENCIALIDAD: se trata de que la información mantenga un carácter privado a personas ajenas a la propiedad de la información. Es un objetivo muy importante que se consigue restringiendo el acceso( mediante el uso de software o de herramientas físicas) a la información mediante la criptografía, que nos permite esconder la información.

05307